Na rozdíl od svých předchůdců překvapil zejména tím, že už jej ani tak nezajímá rozesílání spamů nebo třeba sběr soukromých dat na počítačích obětí, ale cílí na počítače, na kterých běží software Claymore na těžbu kryptoměn ethereum (ETH) a decred (DCR).

Jakmile malware tento software zachytí, snaží se vyměnit adresy kryptopeněženek, ve kterých má končit vytěžená částka. Nebohá oběť tedy na své mašině plné GPU karet těží dnem i nocí, ale smetanu slízne záškodník.

TIP: Vtipálek napsal virus, který ve schránce hledal bitcoinové peněženky. Nejspíše ukradl miliony

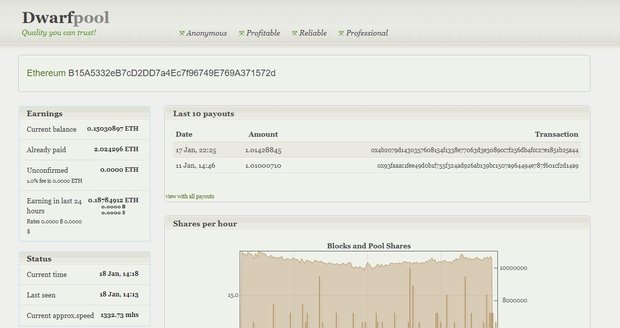

Co je však nejhorší, tato modifikace botnetu s kódovým označením Satori.Coin.Robber je stále živá a díky transparentnosti P2P systémů kryptoměn může každý doslova živě sledovat, jak na peněženku útočníka putují vytěžené částky. Podívat se můžete v tomto přehledu na webu dwarfpool.com.

TIP: Jak fungují kryptoměny: Za oponou se odehrává perfektně organizovaný chaos

Z výpisu je zřejmé, že do peněženky útočníka už přicestovalo něco málo přes 2 ETH, tedy okolo 2 100 amerických dolarů. Do peněženky přitom přicházejí další a další drobné částky. Podle odhadu botnet ovládá těžební výkon okolo 1,3 GH/s.

Co to znamená v praxi? Odpovědí budiž třeba tato srovnávací tabulka výkonůpro těžbu kryptoměn na různém hardwaru. 1,3 GH/s při těžbě etherea odpovídá desítkám počítačových sestav se slušnou grafikou.